目次

セキュリティが保たれている状態とは、どういったことを指すでしょうか?

鍵の掛かった部屋に、大事な情報のノートがぽつんと置かれている状態は、セキュリティが保たれている状態でしょうか?

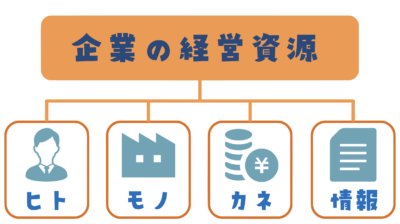

ビジネスの世界では、情報とは会社の資産です。

会社の経営資産である、ヒト・モノ・カネ・情報のうち、情報が

外部の人間に覗き見られたり、改ざんされない状態について、具体例と一緒にセキュリティについて定義しましょう!🔐

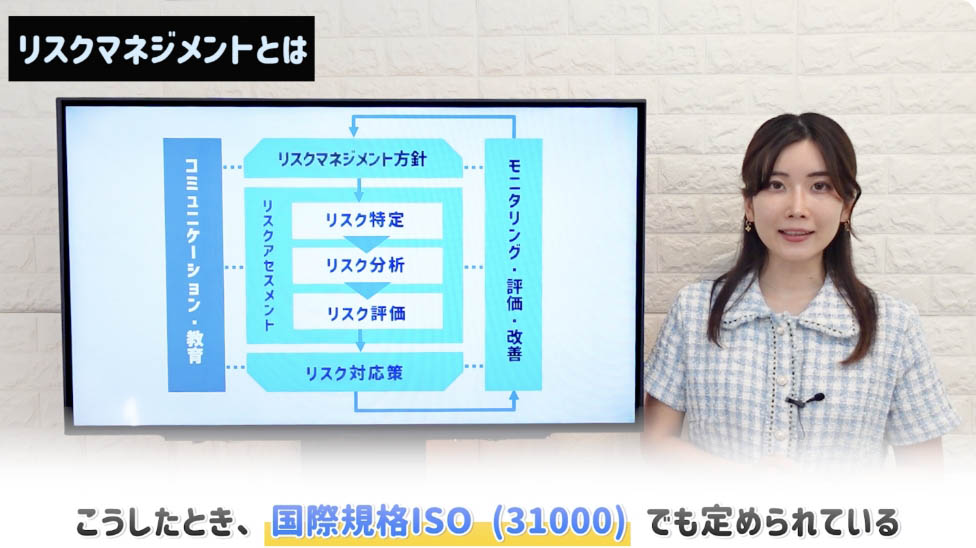

情報が守られている状態は、明確に ISO の IEC 27001 にて国際規格として定められています。

ISO:International Organization for Standardization(国際標準化機構)

スイスのジュネーブに本部があります。

ISO / IEC 27001で情報が守られる状態を定義する

機密性・完全性・可用性・真正性・信頼性・責任追跡性・否認防止 を示す

ISMS(information security management system:情報セキュリティマネジメントシステム) についてご紹介します!

最も代表的な情報セキュリティマネジメントの3要素は

・機密性:Confidentiality

・完全性:Integrity

・可用性:Availability の3つです。

これらは、それぞれの頭文字から、CIAと略したりもします。

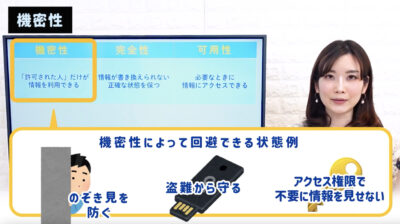

機密性とは、第三者に情報が渡らないよう、守りたい情報へのアクセスを制限する状態です。

アクセス権限のある許可された人だけが情報を利用できます。

つまり、盗聴や漏えい、不正アクセスを防ぐ要素が、機密性となります。

機密性が保たれることで、回避できる状態とは、

・社内向け情報が社外の人物に見られてしまう

・機密情報が格納されたUSBメモリが盗難に合う 等が該当します。

アクセス権限を管理することも、機密性を保持する対策の1つです!

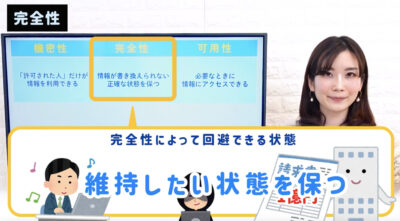

完全性とは、情報が書き換えられない正確な状態を保つことです。

第三者によって改ざんされることを防ぐ状態を、完全性といいます。

取引先企業に

請求書データを送付したが、ネットワーク経由で悪意ある人物により改ざんされ、

請求金額を書き換えられてしまう、など

本来維持したい情報でなくなることを回避した状態です。

こうした被害から完全性を保つためには、デジタル署名など、暗号化を利用したセキュリティ技術が有効です。

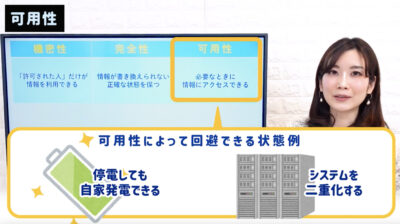

可用性とは、必要なときに情報にアクセスしたり、使いたいときにシステムが正しく稼働することを指します。

万が一、停電したり、災害が起きてサーバーが破壊されても、情報を利用できる状態です。

こうした状況下でも、可用性を保つための対策として、

・停電しても、自家発電が可能なインフラを整えたり

・システムを二重化することで、一方が破壊されても

もう片方でリカバリ出来る状態が望ましいです。

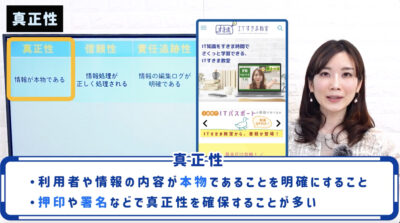

真正性(Authenticity)とは、利用者や情報の内容が本物であることを明確にすることです。

ITすきま教室のブログサイトにアクセスしたとき

その先が本当に正しいサイトなのか?など、なりすましや偽の情報でないことを証明できるようにします。

デジタル署名や、二段階認証、生体認証などが、対策となります。

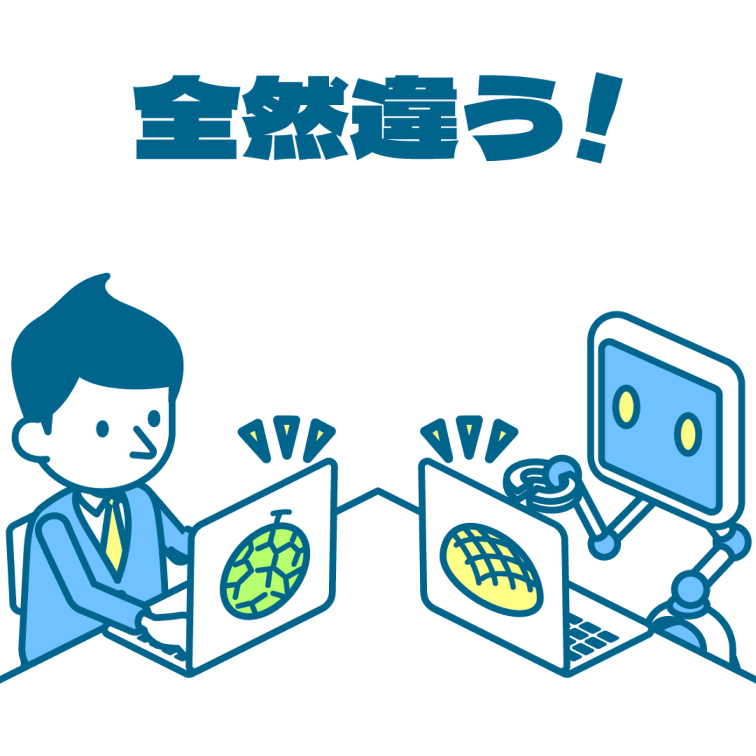

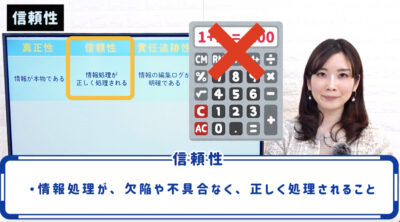

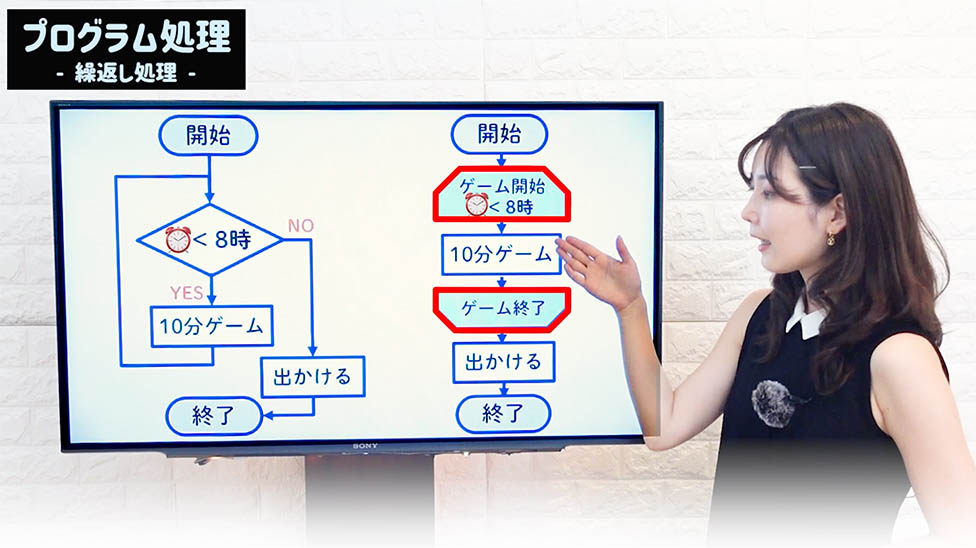

信頼性(Reliability)とは、情報処理が、欠陥や不具合なく正しく処理されることです。

簡単な例でいうと、計算機アプリで、1+1と入力して、

きちんと結果を返していても、10 と出ている状態では信頼できる計算アプリとは言えないですね。

信頼性は、文字通り、信頼できるシステムであることを示します◎

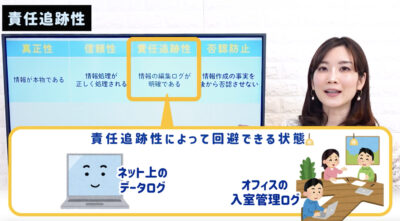

責任追跡性(Accountability)とは、

情報の編集や更新されたりしたデータのログが誰によって行われたかを明確にすることです。

インターネットを介したデータ操作だけでなく、

オフィスの入室管理履歴も同じで、誰がどこの部屋に、いつ入って何をしたか、

分かるようにすることが、責任追跡性となりますね!

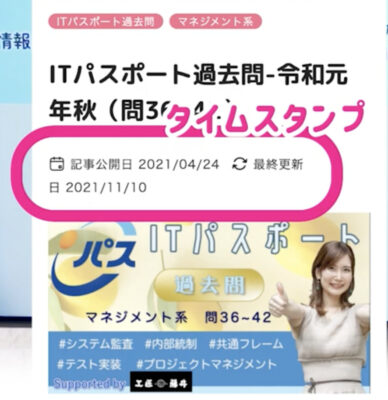

否認防止(Non-repudiation)とは、情報の作成者が作成した事実を、後から否認できないようにすることです。

こちらも責任追跡性と同様に、誰が・いつ・何をおこなったか、ログを取ることで担保できます。

「この日までに、サイトの更新よろしくね!」と上司に頼まれて、

(上司が確認するまでにやっておけばいいや…!)というダメな仕事をする部下がいても、

タイムスタンプを見れば、作業状況は一目瞭然です!

仮に上司が更新時間に立ち会えなくても、証跡はばっちりなので

部下の仕事の怠慢も、否認することはできなくなる、といったものです。

|

機密性 |

「許可された人」だけが情報を利用できる

|

|

完全性 |

情報が書き換えられない正確な状態を保つ

|

|

可用性 |

必要なときに情報にアクセスできる

|

|

真正性 |

情報が本物である |

|

信頼性 |

情報処理が正しく処理される

|

|

責任追跡性 |

情報の編集ログが明確である

|

|

否認防止 |

情報作成の事実を後から否認させない |

情報セキュリティマネジメントシステム(ISMS )の7つのセキュリティ状態は、

・完全性を完璧に守ろうとすると可用性が満たされず

・機密性を高くすればするほど、誰もアクセスできず

更新や修正、アクセスもできない状態になってしまいます。

これでは、情報として会社組織では使えないものになってしまいます。

機密性・完全性・可用性は、

ISMSという会社組織が、情報セキュリティを管理するためのガイドラインの中で、情報資産が維持・管理すべき特性です。

この3つは、バランス良く担保して情報を管理することが求められます。

今日も最後までブログを見てくださり、ありがとうございました!

次のITすきま教室でお会いしましょう👋

ITすきま教室では講師や講演のご依頼もお受けしております。

YouTubeチャンネル運営のほか、ナレーターや司会業としても活動してきた経験から、分かりやすく満足度の高い講義をご提供します!

解説が分かりやすいと沢山の方からご好評をいただいており、IT資格勉強コンテンツで日本トップの登録者数を集めています。すきま時間を使って勉強して資格合格や成績アップを目指しましょう!

YoutubeチャンネルはこちらX(旧Twitter)で関連用語を3時間に1度つぶやきます!

すきま時間の学習にお役立てください!